SEAGLASS Project

Actualmente, los teléfonos móviles modernos están expuestos a ataques de transmisores celulares no autorizados llamados IMSI (International Mobile Subscriber Identity) Catchers, dispositivos de vigilancia que pueden localizar teléfonos celulares de manera fácil y precisa, espiar conversaciones e incluso enviar spam.

El proyecto SEAGLASS, (website en inglés) es un grupo de investigadores de seguridad de la Universidad de Washington EEUU, que ha desarrollado un sistema para detectar anomalías dentro del paisaje de telefonía celular que puede indicar dónde y cuándo se utilizan estos dispositivos de vigilancia. Este sistema se describe en un paper (en inglés) que se publicó en junio de 2017.

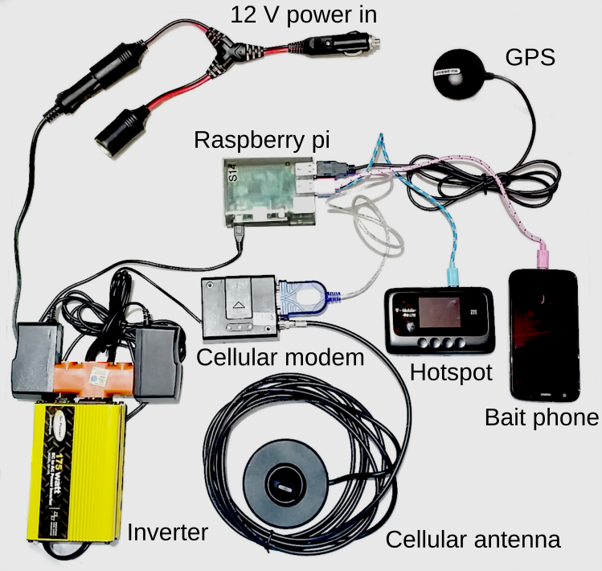

En 2017, con el fin de detectar estos IMSI-catchers en el acto, SEAGLASS utilizó sensores construidos a partir de materiales sencillos, y que una vez armados se pudieran instalar en vehículos, idealmente aquellos que conducen largas horas y a través de muchas areas de una ciudad. Los sensores captaron las señales transmitidas desde la red de la antena o torre celular existente, permaneciendo legítimamente constantes. Luego, el equipo de SEAGLASS agregó esos datos a lo largo del tiempo para crear un mapa de referencia del comportamiento de cualquier torre celular «normal» o estándar.

Figura 1 Configuración del sensor construida por Seaglass antes de 2017

Metodología

Dependiendo el contexto local, y con la ayuda ya sea de colaboradores o de OCLs (Organizaciones Coordinadoras Locales) en América Latina, hemos puesto en práctica lo que el equipo del proyecto SEAGLASS de la Universidad de Washington ha probado anteriormente en ciudades como Seattle y Milwaukee, EEUU.

En un período aproximado que va desde 60 a 90 días, las organizaciones coordinadoras locales recolectaron datos recorriendo su ciudad, después de seguir estos pasos:

- Adquirir un teléfono inteligente (cualquier teléfono Android debería funcionar).

- Adquirir un teléfono convencional para usarlo como antena (en este momento usamos cualquier teléfono compatible con Osmocom como el Moto C139).

- Comprar o elaborar un cable serial USB para conectar el teléfono inteligente con el teléfono convencional.

- Descargar y configurar la app de SEAGLASS en el teléfono inteligente.

- Iniciar la recopilación y análisis de datos.

- Revisar, validar y procesar los resultados de análisis.

Recientemente, el equipo de SEAGLASS propuso y lanzó una nueva arquitectura de sensores que resultó ser más fácil de construir, de operar y también mucho mas accesible en términos de costo, basada en un teléfono inteligente Android con una aplicación específica instalada y un teléfono convencional compatible con el proyecto OsmocomBB que se usará como antena de recepción. Esta configuración ha demostrado ser efectiva en la recopilación de datos y hace posible implementar el flujo de trabajo SEAGLASS de una manera más eficiente, fácil y económica.

Figura 2 Configuración actual del sensor construido por Seaglass

SeaGlass es un sistema diseñado por investigadores de seguridad de la Universidad de Washington para medir el uso de IMSI-Catcher en una ciudad.

Los sensores celulares se construyen a partir de piezas sencillas y se instalan en vehículos de voluntarios.

Los datos del sensor se cargan continuamente desde los vehículos a un servidor, y se agregan a una base de datos de toda la ciudad.

Los algoritmos encuentran anomalías en la red celular que podrían indicar la presencia de IMSI-catchers.

¿Cómo funciona?

Al modelar el comportamiento típico de cada antena a lo largo del tiempo, la aplicación de SEAGLASS es capaz de detectar aberraciones que indican la presencia de simuladores de antenas o torres celulares.

Para que los sensores IMSI funcionen como dispositivos de vigilancia y de manera encubierta, estos deben emitir ciertos tipos de anomalías conocidas que pueden detectarse. El equipo detrás del proyecto SEAGLASS ha propuesto algunos métodos de detección que utilizan los datos recopilados para marcar automáticamente estas anomalías en varias formas.

Métodos de detección

1. Portabilidad

Cuando vemos que una antena o torre celular específica se mueve físicamente entre diferentes ubicaciones geográficas.

2. Temporalidad

Cuando vemos que una antena o torre celular específica funciona solo en una ventana de tiempo muy particular.

3. Emisión de configuraciones sospechosas

Cuando vemos una antena o torre celular específica configurada con frecuencias sospechosas u otras configuraciones que no se observan en el resto de la red.

4. Inconsistencias en los datos geográficos

Cuando vemos que una antena torre celular específica está configurada de manera diferente a las otras torres del mismo operador de telefonía móvil y/o zona geográfica.

5. Interacciones sospechosas con teléfonos móviles

Cuando vemos que una antena o torre celular específica le indica a un teléfono conectado que no se conecte a ninguna otra torre celular, que degrade su protocolo de 3G/4G a 2G o que se comunique en una frecuencia inusual entre otros comandos extraños.

Para más información por favor visita https://seaglass.cs.washington.edu/

FADe project es una iniciativa de South Lighthouse con el apoyo del Open Technology Fund.

![]()

![]()

Este sitio web está disponible bajo Creative Commons Attribution 4.0 International (CC BY 4.0) License creativecommons.org